弊社では5台のIBM iをグローバルにインターネット公開している。

予算がないので DMZなどは設けていない。

社内LAN向けのEthernetカードとは別に社外向けのEthenetカードを

IBM iに装着してグローバルIPアドレスを割振っているだけである。

これだけで簡単にIBM iをインターネット公開することができる。

社外からハッカーに侵入されたこともない。

ハッカーといってもたまに一生懸命パスワードを破ろうとしたり

PHPのコマンドを送りつけてくるハッカーもいる。

このようにハッキングの対象は今やPHPを前提としている。

堅牢なIBM iにPHPを導入するのはハッカーさんいらっしゃい!!

と言っているようなものである。

IBM iへのPHPの導入は避けたいものである。

さて最近のハッカーの手法としてTELNETに対してプログラムで

アクセスだけしてTELNETが使用できるかどうか探ったり

TELNETサーバーの邪魔をしようという試みがある。

恐らくは少人数かまたは一人によるアクセスであるが

どうやらプログラムで無差別にアクセスしているようなので

大量の着信があり、問題はIBM iのパフォーマンスを低下させて

しまう場合があることである。

NETSTATを読取る業務プログラムではパフォーマンスが低下して

しまう場合がある。

これはコマンド入力画面で

NETSTAT + [実行]

で、オプション=3:IPV4 接続状況の処理 を選択してtelnetの着信を

調べればわかる。

IPV4 接続状況の処理 システム : オプションを入力して,実行キーを押してください。 3= デバッグ使用可能 4= 終了 5= 詳細の表示 6= デバッグ使用不可 8= ジョブの表示 リモート ローカル アイドル OPT リモート・アドレス ・ポート ・ポート 時間 状態 * * 4800 024:47:47 接続待機 13.231.224.251 32882 telnet 000:00:27 SYN 受信 13.231.224.251 34540 telnet 000:00:17 SYN 受信 13.231.224.251 35878 telnet 000:01:18 SYN 受信 13.231.224.251 38924 telnet 000:00:00 SYN 受信 13.231.224.251 44216 telnet 000:00:07 SYN 受信 13.231.224.251 44412 telnet 000:00:19 SYN 受信 13.231.224.251 49710 telnet 000:00:10 SYN 受信 13.231.224.251 50177 telnet 000:00:15 SYN 受信 13.231.224.251 50722 telnet 000:01:28 SYN 受信 13.231.224.251 52093 telnet 000:00:37 SYN 受信 13.231.224.251 54754 telnet 000:00:08 SYN 受信

のように同じ外部IPアドレスから大量のアクセスが発生している場合である。

オプション: 8= ジョブの表示で見ても「ジョブがありません」とだけ

表示されるので正規のアクセスではないことがわかる。

それではこのIPアドレス( 13.231.224.251 )からの着信を完全に拒否してしまう

方法をここで紹介しよう。

この方法はすべてのIBM i OSバージョンで使用することができる。

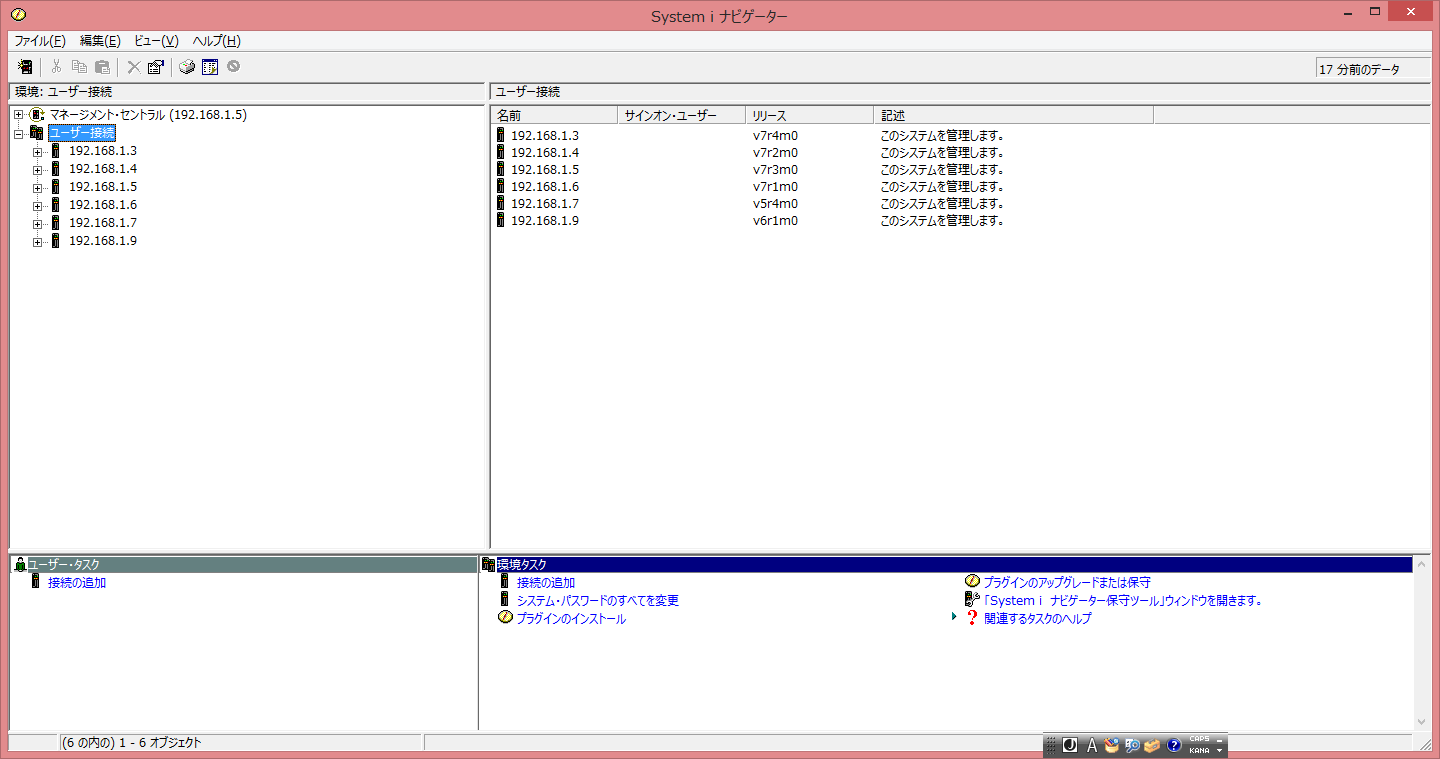

まず「System iナビゲータ」を起動する。

複数台のIBM iを保有している場合はすべてのIBM iが表示されるので

該当のIBM iのIPアドレスをクリックしてオープンする。

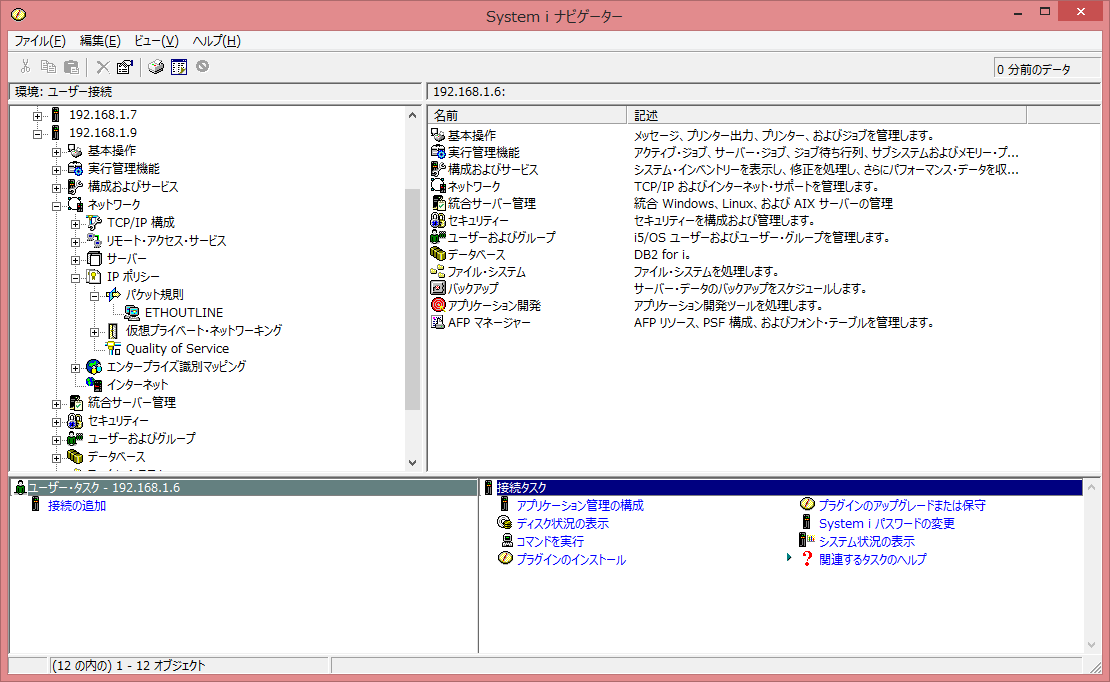

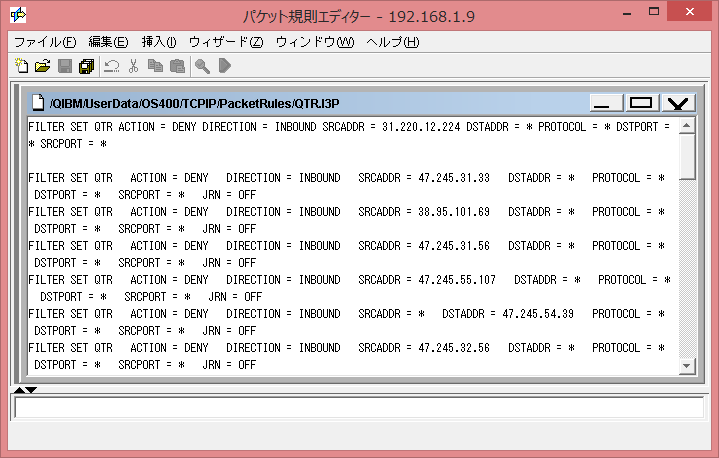

[ネットワーク] – [IPポリシー] – [パケット規則]までオープンすると

外部接続Ethenetカードが表示される。

外部接続Ethenetカードをクリックして画面右下の「IPパケット規則の編集」を

クリックする。

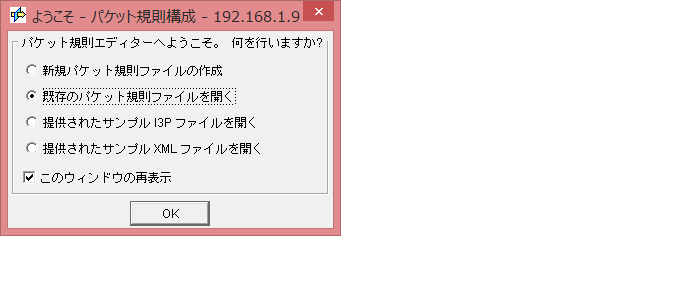

「ようこそ」のダイアログで「既存のパケット規則を開く」を選択してから

OKボタンを押す。

「ファイルを開く」ダイアログで適当な既存のファイルを選択する。

(使い方さえわかれば新規にファイルを作成してもよい)

「始めに」というダイアログは無視してOKボタンを押す。

これは使用方法を説明しているだけである。

複数の記述行があれば行(2行分)を選択して右ボタンで「ミラー」を

選択する。

追加された行の「OUTBOUND」を「INBOUND」に変更。SRCADRに

着信を拒否するIPアドレスを記入して、

[ファイル] – [保管]でこのファイルを上書き保存してから

[ファイル] – [規則の活動化(赤字)]で記述をアクティブにする。

「パケット規則の活動化」ダイアログでOKボタンを押すと

この記述が有効に活動化になって着信は拒否される。

[最後に]

これでハッカーからの着信自体も拒否することができるようになるが

NETSTATで表示されたIPアドレスはハッカーのIPアドレスではなく

ハッカーが使用しているプロバイダーのルーターのIPアドレスである。

ハッカーは自分が拒否されることを知っていて次々と接続を変更して

再接続を試みる。

そのためこちらもひとつだけのIPによる拒否ではなく繰返し調べて

複数個のIPアドレスを拒否する必要がある。

ハッカーは成功する確率は低いはずなのだが全く暇人としか言いよう

がない。

参考までにハッカーのIPアドレスを調べてみると予想(?)に反して

北欧が多かった。

IBM i を公開するとハッカーによるアクセスに不安がる人も多いと

思うが何かハッカーがIBM iに入ってくるわけではなく

ハッカーの要求に対して応答するTCP/IPサーバーがなければ

何もできない。

ハッキングとはTELNETやFTPに対する単なる通信である。

DMZが要るのでは? は漠然として根拠のない不安だけである。

十分な理論武装のほうが必要である。