9. PINGについて

PING とは2つの装置のあいだで TCP/IP で通信が可能かどうかを検査するためのDOSコマンドである。

ある装置から相手の( サーバー等の )装置に対してPING 命令を実行して応答があれば基本的な

TCP/IP での通信が可能であるとみなすことができる。

応答がなければ物理的に回線やネットワークが切断されていると予想される。

このように PING コマンドは最低限の基本的な通信が可能であるかどうかを診断するために使用される。

要は 回線がつながっているか、どうかを判断するためのコマンド である。

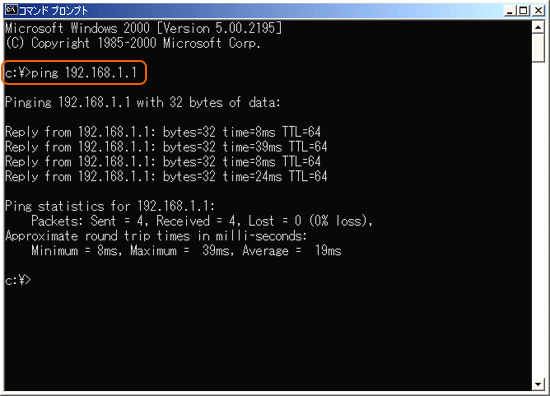

【例1】 PING + IPアドレス または PING + ドメイン を DOS コマンド・プロンプトで実行

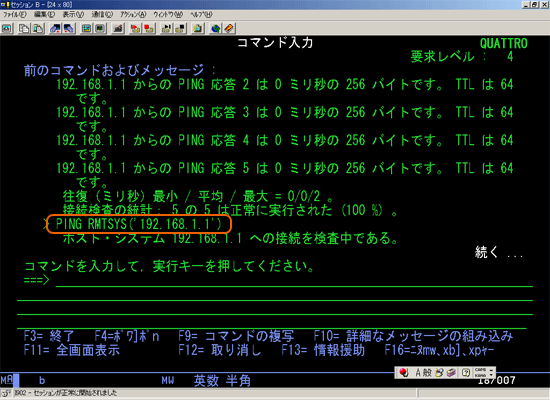

【例2】 System i のコマンド入力での PING の実行

■ PING をどのように利用するか?

多くの人は既にご存知のように TCP/IP 適用業務で接続ができない、という障害に出くわしたときに、

PING コマンドを実行して最低限のTCP/IP通信ができるのかを検査するために PING を利用する。

「PINGも通らない」のではTCP/IP通信がそもそも不可能であるので通信の物理的な障害

( LANケーブルやルーター )の調査の必要があるということになる。

PING が通っているのであれば通信の設定や適用業務サーバー( FTPやHTTP等 )が

起動されているかどうかを調べることになる。

■ PING によるハッカー攻撃

ハッカーは機械的にPING連打し応答のあったものは、サーバーがあるものと推定し、

IIS や PHP の制御コマンドを送りつけ機密保護を破ろうと試みることがある。

このため PING の応答を拒否するように設定しているサーバーもある。

弊社の公開中の System i に対してもハッカーが必死になってセキュリティを破ろうと

ログインを試みている様子を見ることがある。

しかし、もちろん弊社の System i のセキュリティを突破したハッカーは一人もいない。

■ PING の PORT は

PING を拒否するためにはどのようにすればよいのだろうか?

PING の PORT をファイヤーウォールで塞げばよいのだろうか?

実は PING は PING サーバーという適用業務は存在せず、従って、 PING の PORT も

存在しないので PORT をファイヤーウォールで塞ぐことはできない。

ただし、 PING は ICMP というプロトコルを使用しているので

これを指定してファイヤーウォールで拒否するように設定することはできる。

しかし、 PING を通らなくすると障害が発生した時の診断に利用することが

できないので、よほどのケースを除いては PING の検査手段は残しておくべきだろう。